为解决容器集群技术普及过程中带来的新的安全问题,中关村信息安全测评联盟组织发起编制《网络安全等级保护容器安全要求》,并于2023年7月1日起实施。该文件对构成容器集群的各个抽象结构提出了安全要求,主要包括:

·管理平台: 包括集中管控、身份验证和授权机制、访问控制、审计和日志记录、安全配置等;

·计算节点: 包括节点的安全配置、漏洞修补、安全监控和日志记录、访问控制、策略迁移、恶意代码检查等;

·集群网络: 包括集群网络的隔离、安全通信、访问控制、异常流量分析等;

·容器镜像: 包括镜像的安全验证、安全配置、身份验证、漏洞修补、访问控制等;

·镜像仓库: 包括镜像仓库的安全存储、安全验证、访问控制等;

·容器运行时: 包括运行时的安全配置、行为审计、访问控制和准入控制等;

·容器状态: 包括容器状态监控、行为审计、容器隔离、异常检测等。

这些安全要求从1到4级逐级提高,对云服务商、云安全服务商、云使用方等角色提供了容器集群的安全指导,帮助组织和企业提高其容器环境的安全性,降低潜在风险。

山石网科作为国内主流的云安全服务商,推出了云铠主机安全防护平台(以下简称山石云铠)。该平台基于CWPP框架体系,从资产梳理和可视化呈现、资产风险识别、策略管控防护、威胁攻击防御、事后安全溯源五大环节出发,设计了资产梳理、微隔离、漏洞扫描、病毒查杀、行为规则、准入策略、入侵防护等功能,为容器集群提供可靠的安全防护解决方案。

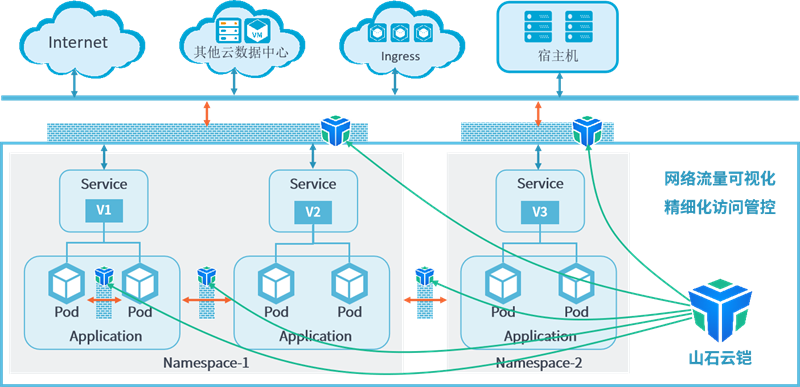

容器流量可视、精细化管控和智能分析

根据《网络安全等级保护容器安全要求》要求:

应实现多用户场景下容器实例之间、容器与宿主机之间、容器与其他主机之间的网络访问控制;

应监测容器集群内异常流量,对异常流量拦截。

山石云铠支持基于容器配置细粒度微隔离策略,实现容器实例之间、容器与宿主机之间、容器与其他网络之间的精细化网络流量访问控制,确保容器的通信仅限于授权和规定的流量。

此外,山石云铠通过机器自学习技术构建容器的网络安全基线,自动学习和分析容器的流量。当发现容器的异常流量后,山石云铠能够及时识别并采取阻断措施。最后,山石云铠提供安全透视镜功能,能够为安全管理人员直观的呈现容器集群的网络互访关系画像,帮助安全管理人员快速聚焦违规流量,及时进行安全分析和响应,从而提高容器集群的安全性。

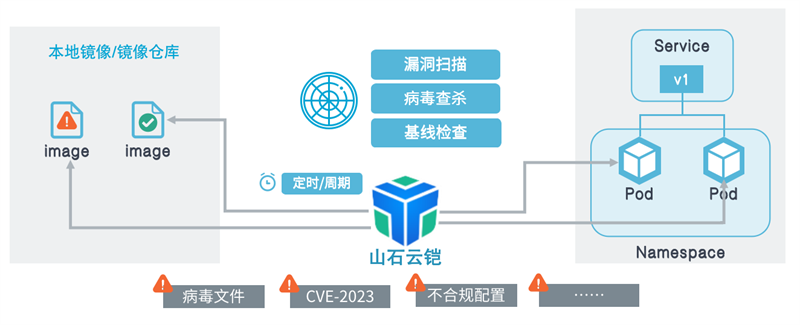

容器镜像的合规检查、漏洞扫描和病毒查杀

根据《网络安全等级保护容器安全要求》要求:

应确保容器镜像只使用安全的基础容器镜像,仅包含必要的软件包或组件,对不安全镜像进行告警,并实现拦截;

除基础平台组件外,应禁止业务容器实例使用特权用户和特权模式运行,并对特权用户运行容器行为进行告警并拦截;

应确保容器镜像修复超危、高危、中危及低危网络安全漏洞;

应识别容器镜像内的病毒、木马等恶意代码,对危险容器镜像告警并阻止该镜像加入容器仓库。

山石云铠遵循安全基线合规标准,提供了对容器和镜像的合规性检查功能。它能够检查容器和镜像的配置文件、安全参数、组件状态、权限设置等多个方面,以确保其符合安全基线合规要求,减少潜在的合规风险。

除了合规性检查,山石云铠还支持容器和镜像的漏洞扫描和病毒查杀功能。通过进行漏洞扫描,山石云铠可以及时识别和报告容器和镜像中已知的漏洞,以便用户及时修复。同时,通过病毒查杀功能,它能够检测和清除容器和镜像中的潜在病毒文件,有效预防黑客攻击。

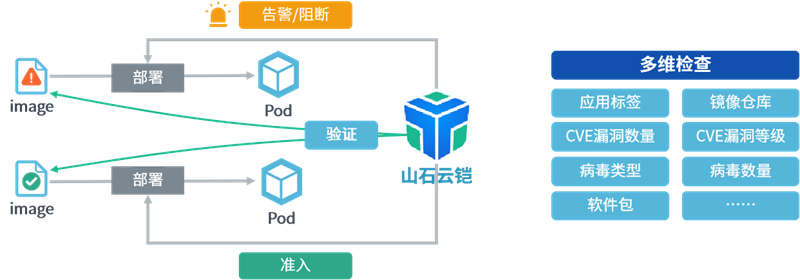

容器运行的安全验证和准入控制

根据《网络安全等级保护容器安全要求》要求:

应在容器镜像创建或部署过程中集成扫描功能,支持对Dockerfile和容器镜像的网络安全漏洞扫描,对不安全的镜像进行告警并阻断创建或部署流程。

山石云铠提供了灵活的准入控制功能,使安全管理人员能够根据容器/镜像的合规检查结果、Kubernetes应用标签、镜像漏洞扫描结果等多个因素自定义容器的准入策略。通过准入策略,山石云铠在容器运行时对其进行安全验证。如果容器不符合设定的安全要求,它可以自动进行告警或阻断容器的运行。这样可以防止不符合安全要求的容器进入运行状态,降低容器集群的安全风险。

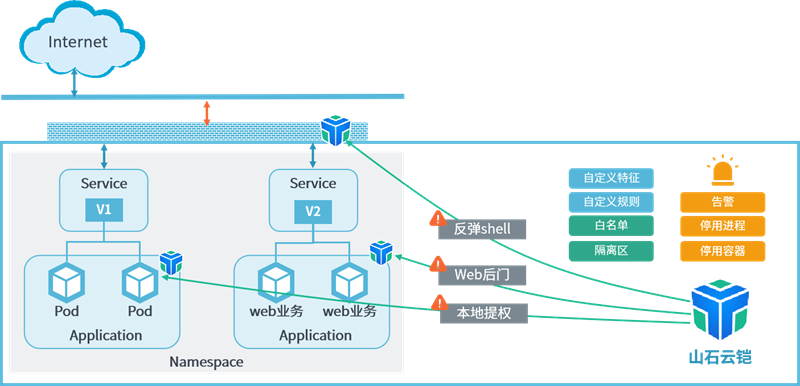

容器实例的入侵防护和响应处置

根据《网络安全等级保护容器安全要求》要求:

应监测对管理平台和容器实例的攻击行为并拦截,例如容器逃逸、用户提权;

应对失陷容器进行响应处置,例如关闭或细粒度隔离容器。

山石云铠提供了强大的入侵防御功能,内置的丰富入侵特征,能够检测到多种威胁,包括web后门利用、反弹shell攻击、本地提权等常见攻击手法。除了内置特征,山石云铠还支持根据特定的条件自定义入侵检测特征和规则,例如基于命令行等特征条件。用户可以根据自身的需求和环境特点,灵活定义入侵检测规则,满足多样化的入侵防护需求。

对于发现的威胁,山石云铠支持自动告警,及时通知安全管理人员发现的入侵事件。此外,山石云铠还可以停用相关进程或容器,有效阻断攻击的进一步扩散和影响。对于风险容器,山石云铠还支持基于微隔离技术进行隔离,限制其对其他容器和系统的影响,提高整体安全性。

容器状态的安全监控和风险阻断

根据《网络安全等级保护容器安全要求》要求:

应审计容器实例事件,包括进程、文件、网络等事件。

应监测容器实例运行过程中的恶意代码上传、下载、横向传播行为并拦截。

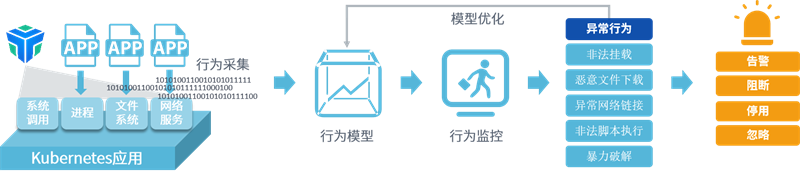

山石云铠提供了自定义Kubernetes应用学习时长的功能,允许用户根据实际需求设置学习时长。在学习期间,山石云铠会通过自动学习分析应用的进程、文件和网络行为,并生成相应的行为模型。安全管理人员可以快速将这些行为模型转化为行为规则,这些规则可以用于检测和识别不合规的行为,例如异常文件操作或可疑网络通信等。发现不合规行为后,山石云铠会自动进行告警、阻断或停用等动作,以确保容器集群的安全性。

容器安全日志的备份

根据《网络安全等级保护容器安全要求》要求:

应实现审计数据留存或备份,审计数据保存时间应符合法律法规要求。

山石云铠支持与日志服务器联动,将平台的安全日志定期备份到日志服务器,满足安全数据保存时间的需求。

除了为容器集群提供安全防护以外,山石云铠还支持为物理服务器、虚拟机等云工作负载提供一站式的安全防护解决方案,覆盖私有云、公有云、混合云等多云场景,为复杂的企业业务环境构建统一的安全防护体系!

免责声明:本文仅代表作者个人观点,与每日科技网无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。

本网站有部分内容均转载自其它媒体,转载目的在于传递更多信息,并不代表本网赞同其观点和对其真实性负责,若因作品内容、知识产权、版权和其他问题,请及时提供相关证明等材料并与我们联系,本网站将在规定时间内给予删除等相关处理.

精彩推荐

-

-

采购拿回扣问题,教你一个小妙招,看看怎么做!

2017-09-18 11:09 广告 阅读

-

-

苦逼的老板,教你一个小妙招,怎么防采购拿回扣!

2017-09-18 11:09 广告 阅读

-

-

首款专业广告推广工具“传播易”3.5版本正式上线

2019-02-15 16:23:15 更新 阅读

-

-

尖货爆料!速来【数码预爆台】领取618福利和AI新

2024-06-21 18:33:22 更新 阅读

-

-

喜获国际设计大奖丨十字勋章减重大师Pro商务背包

2024-06-12 14:04:28 更新 阅读

-

-

Baseus倍思音频品鉴会:一场产品与技术的对话

2024-05-29 11:13:32 更新 阅读

-

-

212携手极致军工品质,焕新出发

2024-05-22 21:16:00 更新 阅读

-

-

第四届全球应用算法BPAA大赛再度升级,增添三大

2024-05-17 17:55:36 更新 阅读

-

-

三维天地助力实验室质量管理工作无纸化、流程化

2024-05-09 15:35:04 更新 阅读